Para as empresas que já são clientes da ConexTI esta informação não é nenhuma novidade. Todos os nossos clientes corporativos são orientados a seguirem as boas práticas de Segurança da Informação e jamais publicar ou permitir acesso remoto de terminal em servidores Windows, sem que isso seja feito por intermédio de uma VPN.

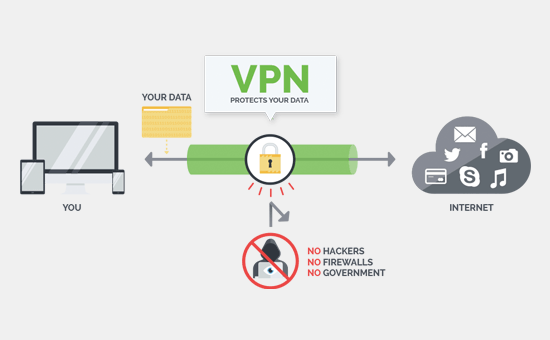

Uma VPN (Virtual Private Network) é basicamente uma metodologia composta por 3 aspectos importantíssimos para garantir a segurança de acessos remotos à servidores ou estações em geral. Neste sentido, você só pode considerar seguro um acesso deste tipo se existir:

- Tunelamento

- Autenticação

- Criptografia

Existem muitas ferramentas e soluções para se implementar este tipo de acesso remoto seguro na rede da sua empresa (incluindo recursos do próprio Windows Server). Um exemplo delas, é o ConexTI Proteux – nosso Firewall/UTM que dentre outras coisas – permite configuração de VPNs do tipo Site-to-Site e Client-to-Site.

Um problema ainda mais grave

O que sempre foi inseguro, desde o último dia 28/05/2019, passou a se tornar ainda mais preocupante. Com a descoberta de uma nova vulnerabilidade em servidores Windows, intitulada de BlueKeep, estima-se que mais de 1 milhão de computadores estão vulneráveis no mundo.

A brecha BlueKeep (CVE-2019-0708) acontece em sistemas operacionais Windows 2003, Windows XP, Windows 7, Windows Server 2008 e Windows 2008 R2. Ela permite que hackers executem códigos arbitrários sem autenticação e tomem controle de um computador alvo por meio de pedidos desenvolvidos para o Remote Desktop Service (RDS) de um PC em específico.

O maior perigo da BlueKeep “não é nem” a brecha em si, mas a capacidade que ela tem de distribuir malware e facilitar que ele propague por sistemas conectados, como o WannaCry, o ransomware que infectou mais de 300 mil PCs em 2017 e ainda faz vítimas pelo mundo.

O que fazer?

Quanto ao BlueKeep, a indicação básica de ações a serem tomadas, são:

- Cheque se o seu Windows está com a última atualização de segurança instalada via Windows Update;

- Desativar o serviço RDP, se não for necessário;

- Bloquear a porta TCP/3389 usando um firewall ou torne-a acessível apenas por uma VPN privada;

- Habilitar Autenticação no Nível da Rede (NLA).